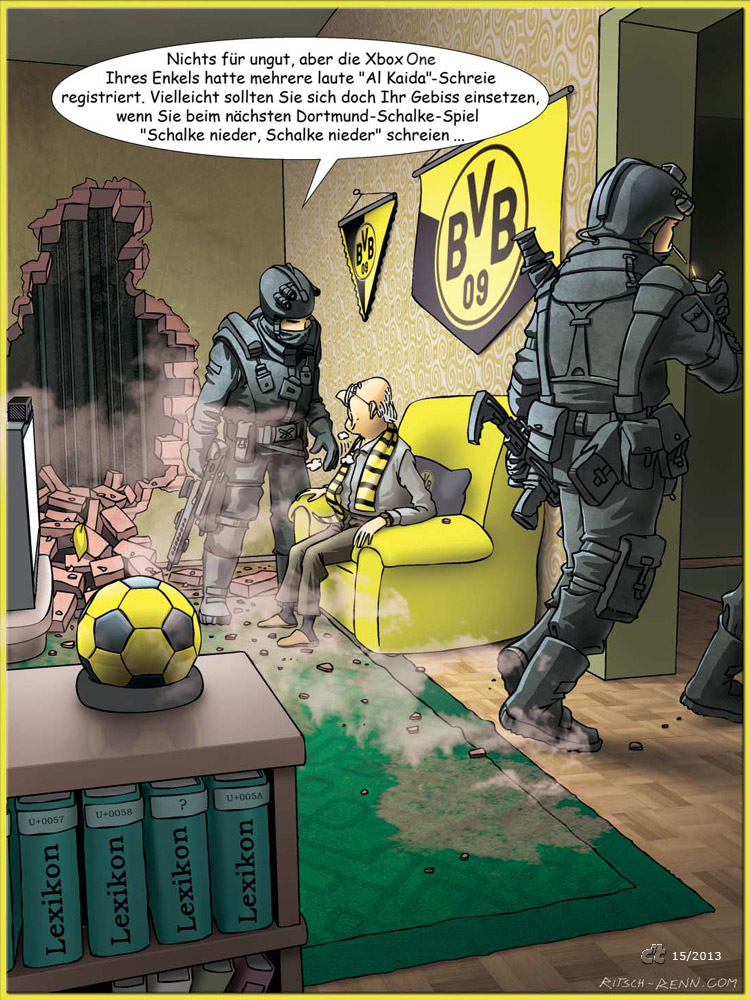

… hat die aktuellen Geschehnisse um den Skandal um Prism und Tempora die c’t in der Ausgabe 15/2013 vom 1. Juli 2013.

Ausgabe 15/2013 Seite 15

mit freundlicher Genehmigung der C’t vom Heise-Verlag

Mit von der Partie um die Überwachung sind bekannte Geheimdienste aus den USA, aus Großbritannien und Frankreich. Mittlerweile verstrickt sich der BND auch in diese Affäre und die meisten Regierungen in der Welt kuschen vor Big Brother USA in der Beziehung um die Beschnüffelungsaktionen. Sogar Kanzlerin Merkel will nichts von alle dem gewusst haben.

Wie weit die Beschnüffelung gehen kann, macht das Bild der c’t recht deutlich. Firmen wie Microsoft (mit Skype und XBox One mit Kinect), Yahoo, Google, Facebook, Apple und andere hängen tief drinnen in dieser Affäre. Durch die Sprachsteuerung der XBox ist es durchaus möglich, daß Gespräche beim Zocken oder Ferngucken aufgezeichnet werden und deren Inhalt in die USA transferiert werden. Was eigentlich auf dem Bild zum Schmunzeln anregt, ist leider ganz und gar nicht mehr lustig. Sogar der alte Fußballfan, der seinen Lieblingsverein anfeuert steht ersteinmal unter Verdacht.

Leider höre ich aus meinem Bekanntenkreis immer wieder das Totschlagargument „Wer nichts zu verbergen hat, braucht auch nichts zu befürchten.“ Ich stelle dann recht häufig die Gegenfrage: „Also bist du prinzipiell dafür, daß du auf Schritt und Tritt überwacht wirst? Selbst in deiner eigenen Wohnung?“ Meistens kommt dann nur Schweigen als Antwort. Die Behauptung „Wer nichts zu verbergen hat…“ unterhölt das System eines Rechtsstaates. Wer mit diesem Argument kommt, meint damit, daß der Staat oder seine Behörden wie Geheimdienst, Polizei und hastenichtgesehen uneingeschränkt schnüffeln dürfen, auch bei Leuten, wie mir als Blogger oder dir als Leser dieses Artikels, auch wenn wir beide nichts Böses im Sinn hatten, als diesen Artikel hier zu schreiben und zu lesen. In einem Rechtsstaat ist es nun doch ein bisschen anders. Nur bei einem grundlegenden Verdacht auf eine begangene Straftat ist es möglich jemanden zu Überwachen um damit an Beweise seiner Schuld oder Unschuld zu kommen. „Wer nichts zu verbergen hat…“ heißt für mich, daß jeder ersteinmal überwacht und verfolgt werden darf, sei er auch unschuldig. Oder er hat das schwerwiegende Verbrechen begangen, auf diesem Blog vorbeizusurfen.

Jetzt unterstützt Kanzlerin Merkel die Geheimdienste in ihrem Treiben, das Internet zu überwachen. Sie braucht nicht zu tun, als habe sie nichts davon gewusst. Der Einschnitt in den Freihandel der USA in Deutschland war im Endeffekt nur ein Versuch die Bürger in Deutschland zu beruhigen. Die Gespräche dazu werden, so wie ich die Sache verfolgt habe, dennoch stattfinden. Wieder einmal wird vor dem ach so großen Amerika geduckmäusert, man traut sich nichts zu unternehmen. Immer werden Terroristen als Grund vorgeschoben. Ach, ist euch schonmal aufgefallen, daß in den Nachrichten nur noch von Islamisten die Rede ist, an statt von Muslimen, wenn die Rede auf Terrorismus fällt? Jetzt wird eine ganze Glaubensgemeinschaft zu Terrorverdächtigen abgestempelt. Man nimmt den Terrorismus als Vorwand, um die Grundgesetze, die für den Bürger gemacht sind, immer weiter zu beschneiden.

Die Datensammelwut der Geheimdienste dieser Welt kennt augenscheinlich keine Grenzen. Metadaten sind im Prinzip Verbindungsdaten, beispielsweise der Briefkopf mit Absender und Empfänger einer Mail, auch die Größe der Mail in Bytes, Länge und teilnehmende Rufnummern von Telefongesprächen, aus denen sich die Sprechenden Parteien zurückverfolgen lassen. Google speichert jede Suchanfrage, jedes genutzte Schlagwort, aber auch die Webmastertools von Google sind nicht ganz ohne. Beliebt ist zum Beispiel Google Analytics, hier speichert, sofern es auf einer Website eingebunden ist, es IP, und welche dieser Adressen wie lang auf einer seite geblieben sind und welche Schlagworte genutzt wurden um auf diese Seite zu kommen, dazu noch ein paar Infos zu Betriebssystem, Browser, Herkunftsland und so weiter. Yahoo hat angekündigt, daß die Mails, die über die Server von Yahoo verschickt und empfangen werden, für Reklamezwecke nach Schlüsselwörter durchsucht wird. Das spielt mit einigfer Wahrscheinlichkeit auch den amerikanischen Geheimdiensten in die Hände. Facebooks neue Suchfunktion Graph Search erlaubt es jedem Nutzer (von Facebook natürlich) andere Nutzer nach bestimmten Kriterien zu suchen. Und Graph Search wird auch der eine oder andere Geheimdienst kennen.

All das kann genutzt werden, um den Internetnutzer zu überwachen und das recht tiefgründig. Überwacht wird ersteinmal noch nicht, es werden die oben genannten Daten ersteinmal gesammelt. Ein Analytiker bei einem x-beliebigen Geheimdienst hat zugriff auf diese Daten. Mit Hilfe ausgefeilter Analysealgorithmen kann der Analytiker diese Datenbestände nach Kriminellen und Terroristen durchgehen, aber auch nach jeder beliebigen anderen Person, egal ob sie nun eine Straftat begangen hat oder nicht. Anhand dieser Daten ist es dann ein Leichtes festzustellen, mit wem ein Straftäter Kontakt hatte. Trifft man jemanden aus Zufall bei einem Smalltalk in irgendeiner Chat-Runde, beispielsweise bei Facebook, geht man nicht gleich davon aus, daß das unsichtbare Gegenüber vielleicht irgendwas auf dem Kerbholz hat. Und jetzt wirds interessant. Trifft man jemanden anonym in Internet, der vielleicht einen kriminellen Hintergrund hat, chattet mit dem oder schreibt ein paar Mails hin und her, auch wenn über keine Straftat gesprochen wird, fällt man schon mit in die Fahndung der Geheimdienste und Polizei. Mit dieser Überwachung wird jeder Internetnutzer ersteinmal unter einen Generalverdacht gestellt, fei nach dem Motto „Ja mal sehn wer von den Leuten nun teroristisch und kriminell veranlagt ist!“

In diesem Bewußtsein ändert man sein Kommunikationsverhalten, überlegt sich, mit wem man Kontakt aufnehmen kann, wohin man seine Mails schicken kann, was man bei Facebook posten kann und so weiter. Da bin ich bei dem Thema, was ich schon seit 15 Jahren immer wieder erzähle

„Gebt im Internet sowenige Daten wie Möglich von euch preis, es gibt immer jemanden, der diese speichern und mitlesen kann, sei er kriminell oder nicht.“

Das klingt recht paranoid oder? Aber die letzten Wochen mit Prism, Tempora und Co haben mir deutlich vor Augen geführt, wie wahr mein Sprüchlein doch ist. Jeder, wirklich Jeder kann mitlesen was ich im Internet von mir preis gebe. Nun ist es Zeit, daß die Internetnutzer, die überall ihre Daten freizügig weiterverbreiten, doch einmal ihren Kopf einschalten, denn Herr Obama will es ganz genau wissen was ihr zum Frühstück hattet… oder so ähnlich jedenfalls.

Ich wurde jetzt öfters gefragt, wie ich mich vor Prism und Tempora schützen kann. So einfach ist diese Frage nicht zu beantworten. Als Endkunde an meinem PC mit Internetanschluss kann ich leider nicht bestimmen, welche Wege meine versendeten Daten von A nach B nehmen, das managed mein Provider für mich und die nehmen die günstigsten und schnellsten Routen, achten dabei wissentlich oder unwissentlich nicht darauf, ob die Daten durch überwachte Kanäle sausen. Man sollte auch nunmehr vorsichtig mit Hard- und Software sein, die man nutzt. Hier kommen wir wieder auf das schöne Beispiel der c’t zurück, was Eingangs erwähnt wurde.

Mit Kinect und der X-Box One hat Microsoft ein Gerät erschaffen, was durchaus in den eigenen 4 Wänden Gespräche mithören kann und Bilder/Videos an Microsoft (oder irgendwelche Dritte) übermittelt. Was Microsoft mit den so gesammelten Daten macht, ist nicht wirklich bekannt. Auf die Übertragung zu Microsoft hat der Endkunde keinen Einfluss.

Softwaretechnisch, das ist hier die Frage. Ob die Geheimdienste oder andere Behörden nun direkt Zugriff auf den PC haben, ist fraglich, sei es durch irgendwelche Trojaner oder irgendwelche Hintertüren gängiger Programme. Microsoft teilt ja gerne diverse Daten an die NSA mit, auch andere große Konzerne, die Software entwickeln oder im Internet vertreten sind. Jedenfals ist auch hier angesagt, daß nur aktuelle Software benutzt wird und alle Updates zur Software eingespielt werden. Dazu noch ein Virenwächter und eine gut konfigurierte Firewall, um es Angreifern schwer zu machen den Rechner zu kapern. Auch sollte man nie mit vollen Administratorrechten arbeiten, denn ohne diese Rechte fällt es schneller auf (durch zusätzliche Abfragen nach dem Adminkennwort), wenn Programme installiert werden.

Am besten ist es, quelloffene Software zu nutzen. Das fängt beim Betriebssystem schon an. Es gibt unzählige große und kleine Linuxdistributionen, notfalls kann man den Kernel von Linus Torvald selbst kompilieren und sich benötigte opensource Programme und Scripte hinzufügen. Aber auch hier kann man nicht hundertprozentig sicher sein.

Geheimdienste und Schnüffler dieser Welt, ihr habt Konkurenz bekommen und diese nennt sich die (Medien)Spürnase

Quellen

Das im Beitrag gestellte Bild durfte ich mit freundlicher Genehmigung der c’t und des Heise Zeitschriften Verlages im Artikel verwenden. Das Bild wurde am 1. Juli in der Ausgabe 15/2013 in der c’t als Schlagseite auf Seite 15 und auf c’t Schlagseiten veröffentlicht.